CPU, DFÜ, XML: Die Welt der Computer im Allgemeinen und das Internet im Speziellen ist voll von kryptischen Abkürzungen. Etwas weniger bekannt sein dürfte, was sich hinter dem Kürzel TLS verbirgt. Ein wenig zu Unrecht, denn immerhin handelt es sich dabei um ein wichtiges Verschlüsselungsprotokoll, das an vielen Stellen unsere Internet-Kommunikation schützt.

In diesem Ratgeber möchten wir Sie zunächst mit den Grundlagen von TLS vertraut machen und Ihnen die grundlegende Funktionsweise näherbringen. Außerdem beschäftigen wir uns mit den verschiedenen TLS-Versionen und den zahlreichen Einsatzmöglichkeiten dieser essentiellen Technologie.

Was ist eine TLS-Verschlüsselung? Transport Layer Security (TLS) erklärt

Die Abkürzung TLS steht für Transport Layer Security, was auf Deutsch so viel wie Transportschicht-Sicherheit bedeutet. Damit wird ein spezielles Protokoll zur sicheren Verschlüsselung von Datenübertragungen im Internet bezeichnet. Die Nutzung von TLS ist von entscheidender Bedeutung, um die Vertraulichkeit, Authentizität und Integrität von Daten zu gewährleisten.

Auf Vorschlag der internationalen Normungsorganisation Internet Engineering Task Force (IETF) wurde 1996 die Arbeitsgruppe TLS gegründet. Ziel war es, ein Sicherheitsprotokoll für die Transportschicht zu standardisieren. Drei Jahre später konnte die erste Version des Protokolls veröffentlicht werden. In der Zwischenzeit wurde das Protokoll mehrfach aktualisiert, die neueste Version TLS 1.3 wurde im August 2018 im Standardisierungs-Dokument RFC 8446 definiert.

Unterscheidungsmerkmale: TLS vs. SSL

Wie TLS ist SSL (Secure Sockets Layer) ein Protokoll zur Authentifizierung und Verschlüsselung von Datenübertragungen im Internet. Das SSL-Protokoll wurde in den 1990er-Jahren vom US-amerikanischen Softwareunternehmen Netscape Communications entwickelt. Die Ursprungs-Version 1.0 wurde jedoch wegen schwerwiegender Sicherheitsmängel des Protokolls nie öffentlich freigegeben.

Auch bei der im Februar 1995 veröffentlichten Version 2.0 wurde schnell eine Reihe von sicherheitsrelevanten Fehlern festgestellt. Sie verwendete unter anderem dieselben kryptographischen Schlüssel für die Authentifizierung und Verschlüsselung von Nachrichten. Darüber hinaus hatte sie eine schwache MAC-Konstruktion, was sie anfällig für Angriffe machte. Zudem bot diese SSL-Version weder Schutz für den öffnenden Handshake noch eine explizite Nachrichten-Kryptografie.

Darüber hinaus setzte SSL 2.0 einen einzigen Dienst und ein festes Domänenzertifikat voraus, was zu Inkompatibilitäten mit der weit verbreiteten Praxis des virtuellen Hostings auf Webservern führte. Daher verzichteten damals die meisten Websites notgedrungen auf die Verwendung von SSL.

Diese Häufung von Schwachstellen erforderte eine vollständige Revision des Protokolls. Folgerichtig wurde die überarbeitete Version 3.0 im Jahr 1996 veröffentlicht. Alle neueren Ausführungen von SSL und der heutige Standard TLS basieren auf SSL 3.0. Die IETF publizierte den kompletten Entwurf von SSL 3.0 2011 als historisches Dokument im Dokument RFC 6101.

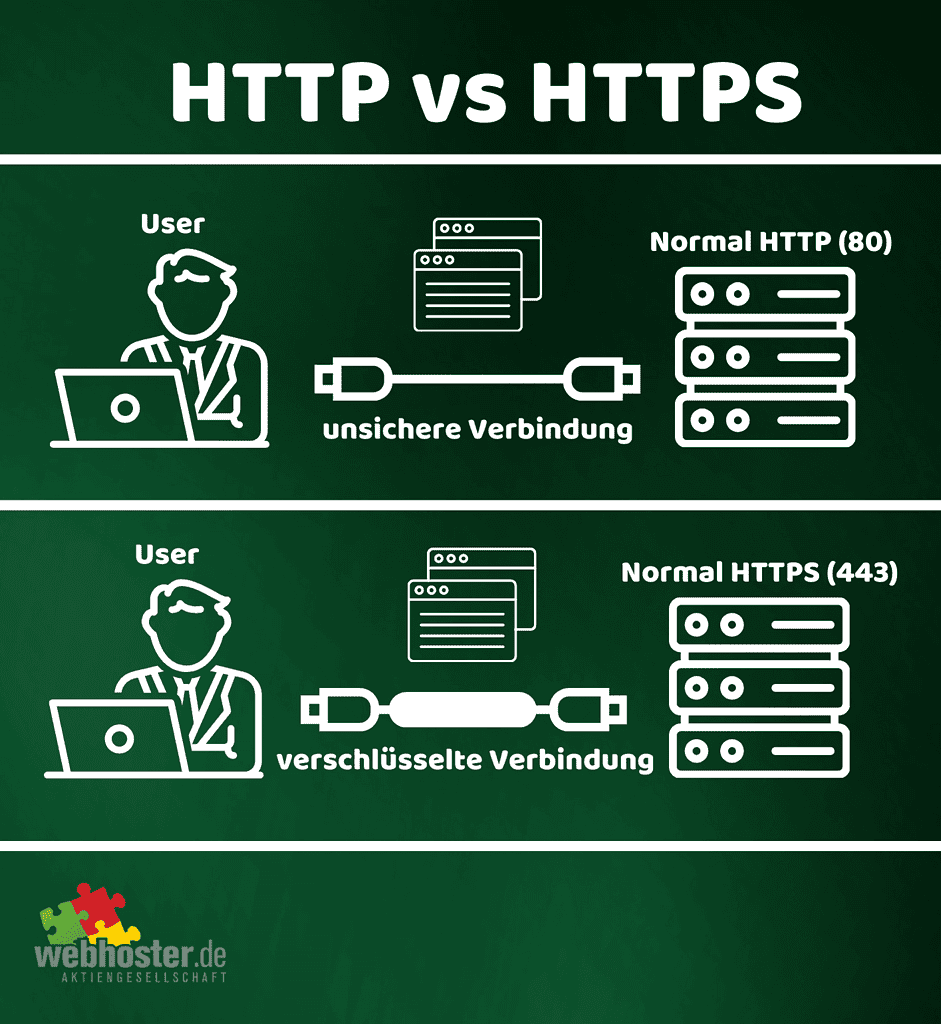

Gibt es einen Unterschied zwischen TLS und HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) ist eine sicherere Version von HTTP, da es TLS oder SSL als zusätzliche Sicherheitsschicht nutzt. Wenn eine Website HTTPS verwendet, werden also alle Informationen durch SSL- oder TLS-Zertifikate verschlüsselt. Sobald HTTPS in einer URL verwendet wird, ist die Kommunikation zwischen dem Browser und dem Host daher sicher und geschützt.

Das Prinzip hinter der TLS-Technologie

Das Grundprinzip des TLS-Protokolls basiert auf der Nutzung von öffentlichen und privaten Schlüsseln. Dabei stehen vor allem die Sicherstellung der Datenintegrität und die Authentifizierung von Kommunikationspartnern im Fokus. Im Zuge der Datenübertragung erfolgt ein sogenannter Handshake zwischen Sender und Empfänger, bei dem eine Authentifizierung und der Austausch der Schlüssel stattfindet.

Beim TLS-Handshake stellen der Server und das Device des Webseiten-Besuchers eine Verbindung her. Dabei werden zuerst die unterstützten Verschlüsselungsmethoden ausgehandelt und bestimmt, welche TLS-Version verwendet werden soll. Im Anschluss daran wird überprüft, ob das TLS-Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurde. So lässt sich die Authentizität des Servers bestätigen.

Sobald sichergestellt wurde, dass die Verbindung tatsächlich zum erwarteten Server (egal ob Shared oder Managed Server) führt und nicht von einem Angreifer manipuliert wurde, können Sitzungsschlüssel generiert werden. Diese sind für die Verschlüsselung von ausgetauschten Nachrichten unerlässlich.

Anwendungsfelder von TLS

Im bereits erwähnten RFC 6101 wird das Hauptziel von TLS folgendermaßen definiert:

“The primary goal of the SSL protocol is to provide privacy and reliability between two communicating applications.” – Auf Deutsch: “Das primäre Ziel des SSL-Protokolls ist es, die Vertraulichkeit und Zuverlässigkeit zwischen zwei kommunizierenden Anwendungen zu gewährleisten.”

Die sich daraus ergebenden Anwendungsfelder des TLS-Protokolls sind äußerst vielfältig und entsprechen dem ursprünglichen Ziel, die Privatsphäre und die Zuverlässigkeit der Kommunikation sicherzustellen. TLS dient beispielsweise als Grundlage für das HTTPS-Protokoll, durch das die sichere Übertragung von Daten im World Wide Web gewährleistet wird. So können unter anderem Bezahlvorgänge und andere sensible Interaktionsarten abgesichert werden.

Verschlüsselung mit TLS in Webbrowsern: HTTPS

Wie es die englische Bezeichnung bereits andeutet, ist HTTPS (Hypertext Transfer Protocol Secure) eine Art abgesicherte Version von HTTP. Die Sicherheits-Funktionalität von HTTPS basiert auf TLS, das in der Regel langfristige öffentliche und private Schlüssel verwendet. So kann wiederum ein kurzfristiger Sitzungsschlüssel generiert werden, der dann zur Verschlüsselung des Datenflusses zwischen Server und Client genutzt wird.

Verschlüsselung mit TLS im E-Mail-Verkehr: SMTPS, IMAPS, POP3S

Mit Hilfe von E-Mail-Protokollen können E-Mail-Clients und -Konten problemlos Informationen austauschen. SMTP (Simple Mail Transfer Protocol) ist neben POP und IMAP eines der gängigsten dieser Protokolle. Es wird am häufigsten für den Versand von E-Mail-Nachrichten von einem E-Mail-Konto zu einem anderen über das Internet verwendet.

Das auf TLS beruhende Protokoll SMTPS (Simple Mail Transfer Protocol Secure) ist sicherer als normales SMTP, da es E-Mails verschlüsselt, authentifiziert und digital signiert. Durch diese zusätzliche Schutzschicht lassen sich Datenmanipulationen effektiv verhindern.

Das Internet Message Access Protocol (IMAP) ist ein Standardprotokoll für den Abruf von E-Mails. Damit können die Nachrichten auf einem E-Mail-Server vom Empfänger so angesehen und bearbeitet werden, als wären sie lokal auf einem Endgerät gespeichert. Wenn IMAPS (IMAP over SSL) zum Einsatz kommt, wird der IMAP-Traffic über ein sicheres Socket an einen sicheren Port geleitet.

IMAP mit TLS führt hingegen dazu, dass Daten IMAP zumindest anfangs unverschlüsselt durchlaufen. Dieser unverschlüsselte Datentransport kann aber auf einen verschlüsselten Kanal umgestellt werden, wenn sowohl der Client als auch der Server den sogenannten STARTTLS-Befehl unterstützen und den STARTTLS-Handshake einleiten können.

Das Protokoll POP3 (Post Office Protocol Version 3) ermöglicht den Zugriff auf einen Account auf einem E-Mail-Server. POP3 verwendet dafür das Transmission Control Protocol an Port Nummer 995. Es ist möglich, diese Übertragung als POP3S mit TLS oder SSL zu verschlüsseln. Dieser Vorgang wird im POP3-Protokoll mit dem Befehl STLS ausgehandelt.

Versand: TLS zwischen E-Mail-Client und E-Mail-Server

Wenn Sie über eine E-Mail-App auf Ihrem Smartphone oder einen entsprechenden Client auf dem PC (zum Beispiel Thunderbird oder Outlook) mit einem Mailserver kommunizieren, kommt dabei üblicherweise das SMTP-Protokoll zum Einsatz.

Inzwischen nutzen die meisten E-Mail-Programme das im vorigen Abschnitt vorgestellte SMTPS, wodurch der Datenverkehr von Client zu Server fast immer mittels TLS verschlüsselt wird. Nur in seltenen Fällen wird auf das Verfahren STARTTLS gesetzt, das aber eigentlich für den Austausch mehrerer E-Mail-Server konzipiert wurde.

Einsatz von TLS zwischen E-Mail-Servern

Beim Versand einer E-Mail von einem Server zum anderen wird meist ebenfalls das SMTP-Protokoll genutzt. Allerdings kann die dafür notwendige Kommunikation zwischen den E-Mail-Servern nur auf einem bestimmten Port über das unverschlüsselte SMTP stattfinden. Um eine Nachricht dennoch verschlüsselt transportieren zu können, wird – sofern beide Server dieses Vorgehen unterstützen – nachträglich ein TLS-Protokoll über die STARTTLS-Erweiterung in die Kommunikation implementiert.

Sofern mindestens einer der beteiligten E-Mail-Server nicht mit diesem Verfahren kompatibel ist, wird auf die Verschlüsselung von E-Mails schlicht und ergreifend verzichtet. Für diese Art der optionalen Kryptografie hat sich daher die Bezeichnung “opportunistische Transportverschlüsselung” eingebürgert.

TLS zwischen E-Mail-Client und E-Mail-Server beim Mail-Empfang

Wenn eine E-Mail vom empfangenden Server auf den E-Mail-Client übertragen werden soll, passiert das in der Regel über eine mittels TLS verschlüsselte IMAPS- oder POP3S-Verbindung. In ihrer unverschlüsselten Ur-Form kommen IMAP oder POP3 heutzutage nur noch äußerst selten zum Einsatz.

Herausforderungen in der E-Mail-Kommunikation zwischen Servern

Die Kommunikation zwischen E-Mail-Clients und zeitgemäßen Mailservern ist weitgehend sicher mit TLS verschlüsselt. Bei der Kommunikation zwischen dem sendenden und empfangenden E-Mail-Server kommt es aber häufig zu Sicherheitslücken. Bei der Verwendung von opportunistischem TLS können E-Mails unverschlüsselt oder nur mit schwacher Verschlüsselung übertragen werden, ohne dass Absender oder Empfänger eine Möglichkeit haben, von diesem Umstand Kenntnis zu erlangen. Um diese Problematik zu verhindern, muss zu bestimmten Maßnahmen innerhalb der beteiligten E-Mail-Server gegriffen werden.

Eine einfache Lösung ist die Verwendung eines Gateways, das die Kompatibilität und Qualität der Verschlüsselung prüft, bevor eine E-Mail an den Server des Empfängers weitergeleitet wird. Auf diesem Wege kann eine TLS-verschlüsselte Übertragung gewährleistet werden. Darüber hinaus können Sie als Anwender im Voraus selbst entscheiden, ob Sie eine verschlüsselte E-Mail senden oder eben nicht.

Verschlüsselung mit TLS bei Dateitransfers per FTP: FTPS

Das File Transfer Protocol (FTP) ist eines der Standard-Internetprotokolle, das von TCP/IP (Transmission Control Protocol/Internet Protocol) bereitgestellt wird. Die erste Version von FTP wurde 1971 von Abhay Bhushan entwickelt und 1985 standardisiert. Es hilft bei der Übertragung von Dateien von einem Computer auf einen anderen, indem es Zugang zu Verzeichnissen oder Ordnern auf entfernten Computern bietet.

Über FTP können verschiedenste Dateitypen – von einfachen Text-Dateien über Software bis hin zu mehreren Gigabyte großen Multimedia-Dateien – auf andere Server oder Rechner übertragen werden. Zudem werden die Benutzer bei diesem Prozess effektiv vor Systemschwankungen geschützt.

Prinzipiell können Sie TLS- oder SSL-Verbindungen verwenden, um Daten zu verschlüsseln, die über die Datenverbindungen des File Transfer Protocol übertragen werden. Die FTPS genannte Verschlüsselungsmethode verwendet TLS, um Serververbindungen zu sichern und wichtige identifizierbare Daten wie Ausstellernamen, öffentliche Schlüsselinformationen und Signaturen zu schützen.

Verschlüsselung mit TLS bei Internettelefonie per SIP: SIPS

Bei der Telefonie mittels Voice-over-IP-Technik (VoIP) kommen zwei Standardprotokolle zum Einsatz. SIP (Session Initiation Protocol) stellt die Verbindung von Peer zu Peer her, etwa von Telefon zu Telefon oder von Telefon zu Telefonanlage. Konkret steuert es beispielsweise den Fluss der Audio-Signale. Sobald eine Verbindung hergestellt ist, wird allerdings RTP (Real time Transport Protocol) für den Transport der Audio- oder Videodaten verwendet.

Das TLS-Protokoll sorgt hierbei für die Verschlüsselung und den Schutz des Datenverkehrs bei VoIP-Anrufen. TLS ist für die Anrufsignalisierung zuständig, aber es ist das Secure Real-Time Protocol (SRTP), das den Stream der Audio-Daten verschlüsselt. Dabei entsteht das Übertragungsprotokoll SIPS (Session Initiation Protocol Secure), das unbefugten Zugriff von außen auf den Datenaustausch während des Audio- oder Video-Telefonats effektiv verhindert.

Vorteile von TLS

Eine per TLS verschlüsselte Sitzung bietet einen sicheren Authentifizierungsmechanismus, zuverlässige Datenverschlüsselung und Datenintegritätsprüfungen. Allein aus diesen Gründen sollte das TLS-Protokoll stets genutzt werden, sofern die Möglichkeit dazu besteht.

Darüber hinaus bietet der Einsatz von TLS unter anderem diese Vorteile:

- TLS bietet eine extrem breite Anwendbarkeit und ist in verschiedenen Kommunikationsprotokollen und Anwendungen nutzbar – von E-Mail über FTP bis hin zu VoIP-Telefonie.

- TLS funktioniert mit den meisten Webbrowsern und auf den meisten Betriebssystemen und Webservern.

- Google und andere relevante Suchmaschinen nutzen das Vorhandensein von HTTPS als Ranking-Faktor. Webseiten, die durch das TLS-Protokoll geschützt sind, erhalten häufig eine höhere Platzierung und damit mehr Sichtbarkeit in den Suchergebnissen.

- PCI-DSS-Konformität: Je nach Land, in der eine E-Commerce-Plattform Waren oder Dienstleistungen anbietet, kann die Installation eines TLS-Zertifikats obligatorisch sein.

- Durch Nutzung des TLS-Protokolls ist ein sehr robuster Schutz gegen verschiedene Angriffsszenarien inklusive Phishing oder Malware gegeben.

- Wenn die Verbindung per HTTPS gesichert ist, sind Kunden oder Geschäftspartner viel eher bereit, Transaktionen über eine Website durchzuführen.

FAQ

Gerade im Umfeld von Unternehmen spielen Themen wie Datensicherheit und der Schutz vor Spionage oder Cyberangriffen eine große Rolle. Es ist also kein Zufall, dass zu einem Sicherheitsprotokoll wie TLS regelmäßig Kundenanfragen bei uns eingehen. Wir haben daher die drängendsten Fragen in dieser FAQ-Sektion für Sie beantwortet.

Wo aktiviere ich TLS?

Wenn die TLS 1.3-Funktionalität aktiviert ist, wird der Datenverkehr zu und von einer Website über das TLS 1.3-Protokoll übertragen – sofern dies von den Clients unterstützt wird. Wenn ein Zertifikat vorhanden ist, führt der Browser einen TLS-Handshake durch, um dessen Gültigkeit zu prüfen und den Server zu authentifizieren. TLS 1.3 erfordert daher eine zweistufige Aktivierung: auf dem Server und im Browser. Es wird derzeit von Firefox, Chrome und den Chromium-basierten Versionen von Microsoft Edge unterstützt.

Was ist besser: SSL oder TLS?

Transport Layer Security kann als aktualisierte und verbesserte Version von SSL betrachtet werden, die bestehende und bekannte Schwachstellen behebt. TLS bietet eine deutlich effizientere Authentifizierung und unterstützt wie der Vorgänger verschlüsselte Kommunikationskanäle.

Wie erkenne ich eine TLS-Verschlüsselung?

Heutzutage wird das TLS-Protokoll von nahezu allen gängigen Browsern unterstützt. Ob ein Browser eine verschlüsselte Verbindung mit der über ihn geladenen Website aufgebaut hat, lässt sich relativ leicht erkennen. Dafür sehen Sie einfach in der Adresszeile nach, ob vor der URL ein “https://” steht. Ist dies der Fall, erfolgt der Datenaustausch mit dem Server verschlüsselt.

Wann kommt TLS zum Einsatz?

Transport Layer Security (TLS) ist ein standardisiertes und weit verbreitetes Sicherheitsprotokoll, das den Datenschutz und die Datensicherheit bei der Kommunikation über das Internet gewährleisten soll. Die Datenverschlüsselung per TLS soll sicherstellen, dass Hacker und andere Angreifer nicht sehen können, was genau übermittelt wird. Dieser Schutz ist insbesondere für den Austausch privater und sensibler Informationen wie Passwörter, Kreditkartennummern oder TANs wichtig.

Fazit: sichere Übertragung von Daten per TLS-Verbindung

Protokolle wie TLS sind für den Aufbau und die Sicherung der Internet- und Browserkommunikation unerlässlich. Insbesondere im Zusammenhang mit dem möglichst sicheren Versand vertraulicher Daten sind sie von entscheidender Bedeutung.

Zahlreiche Webanwendungen verlassen sich auf das bewährte Funktionsprinzip von TLS, um den Schutz der Privatsphäre und Sicherheit der Nutzer zu garantieren. Überall, wo sensible Informationen wie Kontodaten oder Passwörter online übertragen werden, spielt die TLS-Verschlüsselung ihre Stärken aus. Neben Online-Banking und E-Commerce-Aktivitäten werden aber auch der Versand von E-Mails oder Social-Media-Portale per TLS abgesichert.

Darüber hinaus genießen per HTTPS verschlüsselte Websites in aller Regel ein höheres Vertrauen bei den Anwendern. Auch Suchmaschinen wie Google belohnen die Einhaltung dieses Datenschutzstandards häufig mit einer besseren Platzierung in den Suchergebnissen.