Rufen Sie eine Website auf oder nutzen Sie eine App, sendet Ihr Browser eine Anfrage an den Zielserver. Ein elementarer Bestandteil der Anfrage ist die IP-Adresse. Diese dient dazu, Ihren Standort zu identifizieren.

Verwenden Sie einen Proxy Server, empfängt dieser die Daten und leitet sie mit seiner eigenen IP-Adresse weiter. Der Server erhält demnach keine Informationen über Ihren Standort.

Mit einem Proxy Server schützen Sie sich demnach vor Cyberkriminellen. Doch was ist ein Proxy Server und wie funktioniert ein Proxy Server?

Welche Vorteile bietet dieser konkret? Was versteht man unter Geoblocking und welche Arten von Proxy Servern sind zu differenzieren? Und wie setzen Sie den Proxy Server zur Optimierung des Client-Netzwerks ein?

Definition und Funktionsweise

Sie stellen sich die Frage, was ein virtueller Server ist? In dem Moment, in dem Sie eine Verbindung zwischen Ihrem Laptop oder Smartphone und einer Website oder App herstellen, übersenden Sie als Client Informationen an den Server. Ihre IP-Adresse fungiert dabei als digitaler Fingerabdruck, der es Dritten möglich macht, Ihre Identität und Ihren Standort zu erfahren.

Ein Proxy Server schaltet sich zwischen Ihren Laptop und den Ziel-Server und verhindert somit, dass Informationen wie die IP-Adresse weitergeleitet werden. Er nimmt somit die Funktion eines Mittelmannes ein.

Die Anfrage geht zunächst beim Proxy Server ein, der diese mit seiner IP-Adresse weitergibt. Der Ziel-Server schickt die Inhalte dann an den Proxy Server zurück, der diese wiederum an Sie übermittelt.

Zum einen dient der Proxy Server damit der Identitätsverschleierung. Zum anderen können Proxy Server als Cache genutzt werden. So speichert dieser Inhalte, die sie häufig aufrufen, unter.

Der Vorteil: Bei jeder Nutzung müsste normalerweise eine neue Anfrage gestellt werden. Mit einem Proxy Server entfällt dieser Arbeitsschritt. Denn der angefragte Inhalt liegt bereits vor und kann Ihnen direkt zur Verfügung gestellt werden.

Zudem besteht die Möglichkeit, dem Ziel-Server einen Standort im Ausland zu übermitteln. So können Sie nicht nur Ihre Identität verschleiern, sondern auch GEMA-Sperren auf YouTube umgehen oder Dienste nutzen, die in Deutschland nicht zur Verfügung stehen. Im Ausland können Sie wiederum auf deutsche Inhalte zugreifen, die Ihnen andernfalls verwehrt bleiben würden.

Proxy Server in Aktion

- Sie rufen eine Website oder eine App auf.

- Der Browser sendet Ihre Anfrage an den Proxy Server.

- Der Proxy Server leitet Ihre Anfrage an den Ziel-Server weiter und gibt dabei seine IP-Adresse an.

- Der Ziel-Server empfängt die Anfrage und sendet die Daten an den Proxy Server.

- Sie erhalten Zugriff auf die Website oder die App.

Arten von Proxy Servern: Forward Proxy und Reverse Proxy

Auf dem Markt existieren verschiedene Proxy-Server-Arten. Diese unterscheiden sich hinsichtlich ihrer Verbindungsrichtung.

Wählen Sie sich daheim oder im Büro in ein privates Netzwerk ein, schaltet sich in der Regel ein Forward-Proxy-Server dazwischen. Dieser schützt Sie als Client vor Cyberkriminellen, indem er Ihre Anfragen entgegennimmt, diese mit seiner IP-Adresse an den Ziel-Server weiterleitet und die Daten des Ziel-Servers empfängt und kontrolliert. Anschließend gibt er diese an Sie weiter.

Dem Ziel-Server werden keine Informationen über den Standort des Clients zugesendet. Das Risiko eines Hacker-Angriffs kann so minimiert werden.

Darüber hinaus kann ein Reverse-Proxy-Server verwendet werden. Reverse-Proxys schützen Webserver vor Cyberattacken. Stellen Sie eine Anfrage, reagiert nicht der Webserver, sondern der Reverse-Proxy-Server.

Dieser kontrolliert die Anfrage und leitet die Daten an den Webserver weiter, sofern diese als sicher gelten. Der Webserver nimmt die Anfrage an und sendet die Daten an den Reverse-Proxy-Server, der diese dann an den Client weitergibt.

Technische Einblicke: OSI-Schichten und Proxy-Operationen

Ein NAT-Gerät leitet Datenpakete weiter. Der typische Proxy Server dagegen ist ein datenvermittelndes Dienstprogramm und funktioniert auf der OSI-Schicht 7. Er arbeitet mit zwei unabhängigen Verbindungen, die auf beiden Seiten zeitlich begrenzt werden.

Für den Client agiert der Proxy Server wie ein Ziel-Server. Für den Ziel-Server übernimmt der Proxy Server die Funktion des Clients.

Eine einfache Adressumsetzung findet bei den modernen Proxy Servern nicht mehr statt. Allerdings können Proxys auf den OSI-Schichten 3 und 4 unter Umständen reine Adressen umsetzen und somit ähnlich wie NAT-Geräte funktionieren.

Sie stellen sich die Frage, ob Proxys lediglich Webanfragen weiterleiten? Keine Sorge! Mit einem Proxy schützen Sie sich zuverlässig vor Cyberkriminellen.

Denn der Server überprüft die Datensicherheit. Zudem nimmt dieser Einfluss auf die Netzwerkleistung, fungiert als Firewall und Filter im Web, stellt Netzwerkverbindungen zur Verfügung und speichert Daten.

Privatnutzer verwenden einen Proxy Server in der Regel, um ihre Daten zu schützen. Indem der Verbraucher einen Proxy zwischenschaltet, kann er den Zielserver ausschließlich über den Proxy Server erreichen. Im Umkehrschluss bedeutet dies, dass Hacker lediglich den Proxy erreichen, wenn sie eine Website angreifen.

Weiterhin gilt: Nutzen Sie ein öffentliches Netzwerk, besteht eine erhöhte Gefahr, dass Ihre Daten missbraucht werden. Mit einem Proxy als Schnittstelle zwischen dem Client und dem Zielserver schalten Sie eine zusätzliche Kontrollinstanz ein, der die gesamte Kommunikation überprüft.

Durch den Proxy surfen Sie nahezu anonym im Internet. Außerdem umgehen Sie das Geoblocking und greifen auf Inhalte zu, die Sie normalerweise aufgrund Ihres Standortes nicht nutzen könnten.

Die Performance Ihres Gerätes verbessern Sie, indem der Proxy die Daten erfasst, speichert und analysiert. Auf Basis der Ergebnisse kann die Leistung optimiert werden.

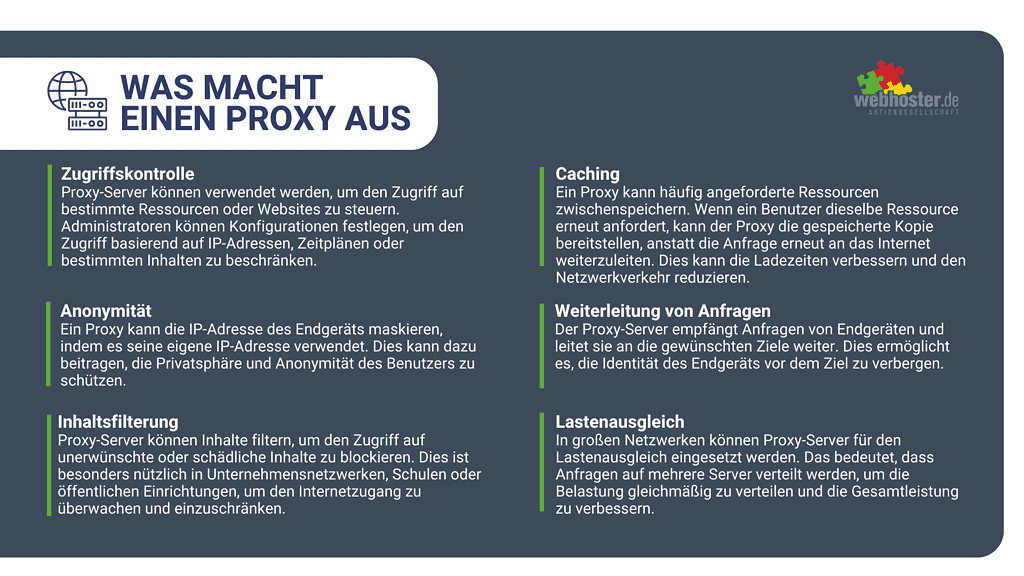

Vorteile der Proxy-Nutzung: Anonymität und Zugriffskontrolle

- Der Proxy Server versendet seine eigene IP-Adresse. Der Zielserver erhält keine Informationen über Sie.

- Mit Hilfe eines Proxy Servers umgehen Sie das Geoblocking, um beispielsweise ausländische Inhalte von Streaming-Diensten zu genießen.

- Durch das Caching erhöht der Proxy Server die Ladegeschwindigkeit von Websites. Zu diesem Zweck speichert er Kopien im Cache.

- Durch einen Proxy Server können Unternehmen ihren Mitarbeitern den Zugriff auf spezifische Webinhalte untersagen.

- Der Einsatz eines Proxy Servers kann aufgrund der Lastverteilung zu einer idealen Nutzung der Hardware führen.

Nachteile und potenzielle Risiken bei der Verwendung von Proxy Servern

Keine Frage: Der Einsatz eines Proxy Servers kann sich als nachteilig erweisen. So wiegen diese den Nutzer zwar in Sicherheit. Allerdings weisen die Sicherheitsstandards Grenzen auf.

Der Grund: Wer auf einen Proxy Server zurückgreift, schützt sich ausschließlich vor Cyberkriminellen, die keine Proxys verwenden. Nutzen diese jedoch dasselbe Proxy-Netzwerk, können Hacker Ihre Aktivitäten unter Umständen nachvollziehen. Obendrein kann die Verwendung eines Proxys dazu führen, dass sich die Ladezeit bestimmter Websites erhöht und die User-Experience (Nutzererfahrung) gering ausfällt.

Proxy Server und IP-Adressmanagement: Verbergen und Ersetzen von Identitäten

Die IP-Adresse bildet einen essenziellen Bestandteil einer IT-Infrastruktur. Dabei handelt es sich um eine Kombination aus Zahlen und Punkten, mit der jedes Gerät in einem Netzwerk versehen wird. Jeder der vier Blöcke gibt Auskunft über eine Netzwerkklasse und eine Subnetzmaske.

Auf der Basis der IP-Adresse kann eine Kommunikation zwischen den Geräten stattfinden. Denn über das Internetprotokoll können IP-Adressen die Identifikation der Geräte erleichtern.

Senden Sie Daten von einem Endgerät ab, dient die IP-Adresse des Zielgerätes als “Adressaufkleber” eines Datenpakets. Diese ist also mit einer Postanschrift zu vergleichen.

Die Datenübertragung fällt außerdem effizient aus, weil jedes Gerät über eine eindeutige IP-Adresse verfügt und somit unterschieden werden kann. In der Folge kann die Datenübertragung und die Kommunikation schnell erfolgen.

Im Rahmen der Netzwerksicherheit dient die IP-Adresse dazu, Hackerangriffe auf bestimmte Geräte abzuwehren. Auf der IP-Blacklist landen zum Beispiel alle IP-Adressen, die verdächtig erschienen und blockiert worden sind.

Eine IP-Adresse kann manuell zugewiesen werden. Alternativ besteht die Möglichkeit, eine IP-Adresse auf Basis des Dynamic-Host-Configuration-Protocols oder des IP-Adress-Managements zu vergeben.

Wichtig ist, dass IP-Adresskonflikte vermieden werden. Andernfalls kann die Netzwerksicherheit nicht aufrechterhalten werden.

Möchten Sie die Netzwerkressourcen effizient nutzen, verteilen Sie die IP-Adressen im Idealfall auf mehrere kleine Subnetze. Dieser Vorgang wird als Subnetting bezeichnet. Das Subnetting erhöht die Netzwerkleistung und die Sicherheit.

Hacker nutzen IP-Adressen unter anderem, um IP-Hijacking oder IP-Spoofing zu betreiben. Auf diese Weise versuchen die Cyberkriminellen, persönliche Daten abzugreifen.

Eine mögliche Sicherheitsmaßnahme stellt die Implementierung eines Proxy Servers dar. Dieser verschlüsselt die eigene IP-Adresse, indem er lediglich seine eigene IP an den Ziel-Server weiterleitet.

Caching-Funktion: Beschleunigung des Datenzugriffs

Durch das Caching-Proxy gelingt es Ihnen, die Bandbreitennutzung zu verbessern. Gleichzeitig kann sich die Ladegeschwindigkeit der Websites erhöhen, die Sie häufig besuchen.

Dies gelingt durch die Nutzung des Point-of-Presence-Knotens. Dieser kann entweder für einen Backend-Content-Server oder für mehrere Server bereitgestellt werden.

Dabei ruft der Proxy Server die Datenanforderung des Clients ab, wendet sich an die Content-Hosting-Maschine, spielt die Daten an den Client aus und speichert die statischen Inhalte sowie Content, der dynamisch servergeneriert wird (beispielsweise über eine WebSphere-Application) in einem lokalen Cache zwischen.

Bei den angeforderten Daten durch den Client handelt es sich häufig um Dokumente, die auf Web-Server-Maschinen (Ursprungsserver, Inhaltshosts) gespeichert und per HTTP weitergeleitet werden.

Sicherheit und Datenschutz durch Proxy Server

Sensible Daten müssen geschützt werden. Dieses Ziel setzen sich sowohl Unternehmen als auch Privatpersonen. Denn ein Datendiebstahl kann weitreichende Folgen haben. Ein Proxy Server verhindert, dass Hacker auf Ihre IP-Adresse zugreifen. Folglich bewegen Sie sich anonym im Internet.

Proxy Server im Kontext von Geoblocking und Inhaltszugriff

Wer sich im Ausland befindet, möchte nicht auf seine geliebten Streaming-Dienste verzichten. Die gute Nachricht: Mit einem Proxy umgehen Sie das Geoblocking und greifen auf alle Inhalte Ihrer Wahl zu.

So erhalten Sie auf Geschäftsreisen oder im Urlaub uneingeschränkt Zugriff auf Filme, Serien und Podcasts. Alternativ nutzen Sie ein VPN oder Smart DNS zur Umgehung der Ländersperren.

Doch was ist Geoblocking? Beim Geoblocking werden Inhalte aufgrund Ihrer IP-Adresse gesperrt. So erhalten Sie zum Beispiel in den USA keinen Zugriff auf deutsche Streaming-Dienste.

Da der Proxy seine eigene IP-Adresse weiterleitet, können Sie dem Ziel-Server vorgaukeln, dass Sie sich in einem anderen Land befinden. Folglich umgehen Sie das Geoblocking und können wie gewohnt auf Ihre Streaming-Inhalte zugreifen.

Unterschied zwischen transparenten, HTTP, HTTPS und SOCKS-Proxies

Neben dem Forward-Proxy-Server und dem Reverse-Proxy-Server kann ein transparenter Proxy eingesetzt werden. Stellt ein Client eine Anfrage, um eine Website zu besuchen, adressiert dieser direkt den Ziel-Server.

Die Anfrage fängt der unsichtbare Proxy ab und kontrolliert die Daten. Dann übersendet er diese an den Ziel-Server. Der Absender wird nicht darüber informiert, dass seine Anfrage von einem Proxy überprüft wird.

Des Weiteren kann ein HTTPS-Proxy-Server für Webinhalte verwendet werden. Im Gegensatz zu einem HTTP-Proxy-Server verschlüsselt der HTTPS-Proxy-Server die Daten. Ein SOCKS-Proxy-Server kann sich zudem als vorteilhaft erweisen, wenn eine Firewall überwunden werden muss.

Der Server optimiert die Kommunikation mit der Firewall und die Verbindungen auf der Ebene der Anwendung. Dabei verwendet er Protokolle wie HTTP, HTTPS, SMTP, POP und FTP.

Auswahl und Konfiguration: Einrichtung eines Proxy Servers für spezifische Bedürfnisse

Die Forward- und Reverse-Proxy-Server verfügen bei Bedarf über einen Point-of-Presence-Zugriffspunkt. Dieser stellt einen Netzserver zur Verfügung, der den Zeitaufwand von der Anfrage bis zur Antwort zusätzlich reduziert. Die Standardkonfiguration, der Reverse-Proxy-Server, muss in diesem Fall konfiguriert werden.

Folgende Plugins für Caching-Proxy stehen zur Verfügung:

- ICP-Plugin: Das Internet-Caching-Protocol-Plugin befähigt den Proxy dazu, Caches mit einer ICP-Kompatibilität abzufragen.

- Tivoli-Access-Manager: Das Plugin, früher als Policy-Director bezeichnet, stellt sicher, dass der Proxy Berechtigungs- und Authentifizierungsservices der Access Manager empfangen und verwenden kann.

- PAC-LDAP-Authentifizierungsmodul: Durch dieses Modul kann der Proxy LDAP-Server nutzen, wenn eine Berechtigung eingeholt werden muss.

- WebSphere-Tanscoding-Publisher: Durch das Plugin speichert der Proxy Server Inhalte für mobile Endgeräte ab. Dabei handelt es sich um die transcodierten Ausführungen des Contents.

Die Funktionen des Caching-Proxy-Servers können Sie zusätzlich erweitern. In diesem Kontext schreiben Sie die Plugin-Module in eine flexible Anwendungsprogrammierschnittstelle, kurz API.

Proxy Server als Werkzeug zur Lastverteilung und Netzwerkoptimierung

Je nach Konfiguration können Sie Proxy Server nutzen, um die Lastverteilung innerhalb eines Netzwerkes zu verbessern. In diesem Zusammenhang stellen die Proxies nicht eine einzelne Anfrage an einen Server, sondern richten verschiedene Client-Anfragen an eine Gruppe von Servern.

In der Folge sinkt die Kapazitätsauslastung. Somit können Sie die Leistung des Netzwerkes optimieren.

Ein Tipp: Ein Virtuelles Privates Netzwerk, kurz VPN, stellt eine lohnenswerte Alternative zum Proxy Server dar. Dieses verschlüsselt Ihre IP-Adresse ebenfalls. Darüber hinaus können Sie auf Basis eines VPN das Geoblocking umgehen und alle Daten verschlüsseln.

Da die VPN einfach und schnell installiert werden kann und zuverlässig vor einem Datenklau schützt, entscheiden sich Privatpersonen häufig für eine kostenpflichtige und leistungsstarke VPN-Software wie McAfee, NordVPN oder ProtonVPN.

FAQ

Was versteht man unter Proxy Server?

Ein Proxy Server dient als Schnittstelle zwischen dem Client und dem Ziel-Server. Er verschleiert die IP-Adresse des Nutzers und gibt seine eigene IP-Adresse weiter.

Warum braucht man einen Proxy Server?

Durch einen Proxy Server besuchen Sie das Internet anonym und geben Ihren Standort nicht preis.

Wie finde ich heraus, ob ich einen Proxy Server habe?

Ob Sie bereits einen Proxy-Server nutzen, erfahren Sie in den Einstellungen. Klicken Sie auf “Netzwerk und Internet” und wählen Sie “Proxy” aus. Ist das Endgerät mit einer Proxy-Adresse verbunden, wird diese hier angezeigt.

Wie kann ich Proxy Server einstellen?

Einen Proxy Server können Sie nach Belieben konfigurieren.

Das Fazit – zahlreiche Vorteile durch Proxies

Ohne die Implementierung eines Proxy Servers leiten Clients ihre IP-Adresse an den Ziel-Server weiter. Hacker können so die Identität und den Standort des Nutzers abrufen.

Ein Proxy Server schaltet sich zwischen den Client und den Ziel-Server. Er erhält die Anfrage des Clients und sendet diese unter seiner eigenen IP-Adresse an den Ziel-Server weiter.

Übersendet dieser die Daten, überprüft der Proxy die Inhalte und gibt diese dann an den Client weiter. Um schnell Inhalte auszuspielen, speichert der Proxy zudem Kopien der Daten von Websites, die Sie häufig besuchen, zwischen.